Normativa Europea NIS2

La Normativa Europea NIS2 (EU 2555/2022) introduce nuovi obblighi di Cybersecurity per un ampio bacino di imprese.

Se la tua azienda è soggetta all'obbligo di conformità alla direttiva NIS2 o se fornisce servizi a un'azienda che deve adeguarsi, sarà fondamentale prepararsi in modo proattivo ai cambiamenti imposti dalla normativa.

La normativa nasce in risposta al crescente numero di attacchi informatici. I nostri servizi non si limitano a un semplice adeguamento formale, ma puntano a rafforzare in modo concreto e duraturo la sicurezza informatica della tua azienda.

È a queste esigenze che Intelynx risponde.

Security Operations Center

Come nell'ecosistema esiste un'evoluzione di misure e contromisure tra prede e predatori, anche nel Cyberspazio è in atto una corsa alle armi tra attaccanti e difensori.

Ciò che oggi è ritenuto sicuro può rivelarsi una falla critica nell'arco di ore, con la scoperta di una nuova vulnerabilità. E' avvenuto spesso in passato e inevitabilmente avverrà ancora più frequentemente in futuro. HeartBleed, ShellShock, EternalBlue e recentemente Log4j sono solo alcuni dei più noti e devastanti esempi di vulnerabilità che hanno scosso l'intera Internet.

.

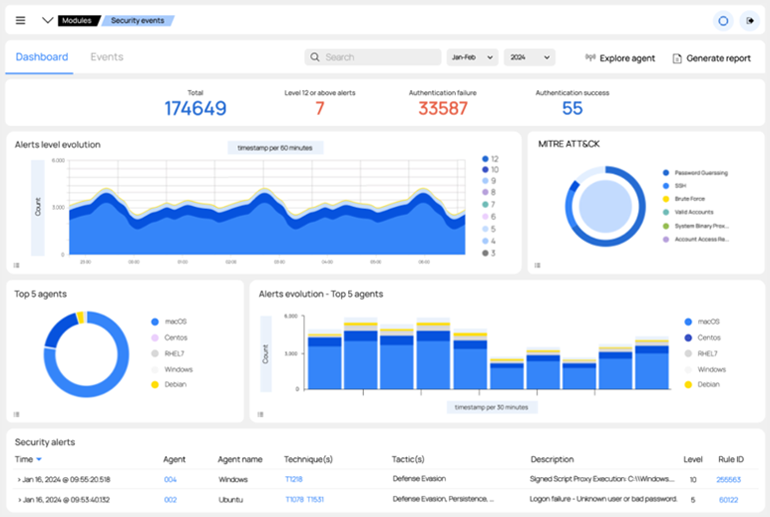

Wazuh: Open Source Security Platform

Grazie a Wazuh, utilizzato da numerose compagnie Fortune500 ed enti governativi, monitoriamo Server ed Endpoint e segnaliamo le problematiche riscontrate.

Come funziona?

- Viene installato un Agent su ogni Server o Endpoint che si desidera monitorare.

- Gli Agent inviano log e informazioni sul sistema al nostro Manager, attraverso un sicuro canale cifrato.

- Il Manager analizza i dati ricevuti utilizzando la potenza di calcolo e la memoria del nostro server.

- Gli Agent possono essere configurati per agire in modo totalmente passivo o intervenire proattivamente in caso di attacco.

Wazuh supporta tutti i principali sistemi operativi: Windows, Linux, macOS e Solaris.

SOC Services

Vulnerability Assessment

Un servizio vulnerabile è una pericolosa porta d'ingresso al sistema.

Proteggiamo la tua infrastruttura IT rilevando vulnerabilità nel software presenti sul sistema.

- Le versioni del software presente sul sistema viene comparato con database di vulnerabilità note

- Le vulnerabilità rilevate vengono classificate secondo lo standard CVS

- Il processo viene ripetuto periodicamente, permettendo di rilevare consistentemente nuove vulnerabilità

- I nostri Analisti verificano l'impatto reale delle vulnerabilità sulla tua specifica infrastruttura, indicando gli interventi prioritari

Security Configuration Assessment

Verifichiamo che le configurazioni di sistema rispettino gli standard di sicurezza.

- Le configurazioni di default spesso non garantiscono un elevato grado di sicurezza

- Un sistema ben configurato, o "hardened", limita fortemente le opzioni a disposizione di un avversario

- Motiviamo le modifiche suggerite e diamo indicazioni precise sull'intervento da effettuare

Integrity Monitoring

Monitoriamo l'alterazione di file critici e registri di sistema.

- I Malware modificano file e registri per insidiarsi nel sistema

- Comunichiamo alterazioni critiche o meritevoli di ulteriore approfondimento

- L'inventario delle risorse da monitorare viene generato automaticamente in base al sistema in uso

- E' possibile monitorare ulteriori asset ritenuti critici

Security Alerts

Algoritmi di pattern-recognition identificano e segnalano anomalie e tentativi di attacco.

- Una grande quantità di log, troppo vasta per essere analizzata manualmente, viene generata continuamente

- La quasi totalità dei tentativi di attacco viene salvata all'interno dei log con valori anomali

- Il Manager è in grado di identificare queste anomalie, classificarle ed attribuirgli un livello di rischio

- I nostri analisti, dopo aver analizzato i dati, ti segnalano se un tentativo di attacco può aver avuto successo

Forensic Analysis

Grazie alle estese capacità di ricerca e associazione di ElasticSearch sui log risaliamo all'origine degli eventi.

- Gli avversari competenti cancellano le proprie tracce sul sistema, noi ne teniamo una copia su un server, separato e al sicuro

- Incrociamo i log di più servizi, permettendo di ripercorrere i passi e le azioni di un attaccante o dipendente infedele

- Utilizziamo i dati per verificare se un tentativo di attacco ha avuto successo, ad esempio un accesso dallo stesso indirizzo IP che ha tentato un attacco

Proactive Response

L'Agent risponde automaticamente a tentativi di intrusione, impedendo all'attaccante di connettersi all'endpoint monitorato.

- In seguito alla generazione di un Alert di livello critico il Manager ordina all'Agent di intervenire

- Assistenza alla protezione dei dati

Contattaci

Hai domande?

Sei interessato ai nostri servizi?

Raggiungici sui social media

Contattaci direttamente

segreteria@intelynx.it

392 2806 958